مهاجمان باجافزاری به دنبال چه سازمانهایی هستند؟

مهاجمان باجافزاری به طور فزایندهای اطلاعات دسترسی به شبکه قربانی را از طریق آگهیهای موجود در Dark Web که توسط سایر مهاجمان منتشر شده، خریداری میکنند.

مهاجمان باجافزاری به طور فزایندهای اطلاعات دسترسی به شبکه قربانی را از طریق آگهیهای موجود در Dark Web که توسط سایر مهاجمان منتشر شده، خریداری میکنند.

محققان اخیراً با بررسی آگهیهای موجود در تالارهای گفتگوی هکرها، معیارهایی که گروههای باجافزاری برای حمله به سازمان ها به دنبال آن هستند را مورد بررسی قرار دادهاند.

هنگام اجرای حملات سایبری، باندهای باجافزاری ابتدا باید به شبکه یک سازمان دسترسی پیدا کنند تا بتوانند باجافزار خود را در بر روی دستگاههای عضو آن شبکه اجرا کنند.

با توجه به اینکه سودهای هنگفتی در این حملات حاصل میشود، گروههای باجافزاری بجای یافتن اهداف خود و نفوذ به آنها، معمولاً از طریق واسطههای دسترسی اولیه (Initial Access Broker – به اختصار IAB)، اطلاعات مورد نیاز برای رخنه در اهداف با ارزش بالا را خریداری میکنند.

بیشتر بخوانید: اقدامات لازم برای کارمندان جهت جلوگیری از حملات در فضای سایبری

هر چیزی که مهاجم برای ایجاد و راهاندازی حمله باجافزاری نیاز دارد، احتمالاً به عنوان یک سرویس پولی در Dark Web در دسترس است، از واسطههای دسترسی اولیه که اقدام به فروش دسترسی اهداف تأیید شده برای حملات میکنند تا پیشنهادهای “باجافزار به عنوان سرویس” (Ransomware-as-a-Service – به اختصار RaaS) که باجافزار قابل اجرا و زیرساخت آن را اجاره میدهند.

واسطههای دسترسی اولیه، مهاجمانی هستند که معمولاً با روش Brute-force، سوءاستفاده از ضعفهای امنیتی یا کارزارهای فیشینگ به یک شبکه نفوذ میکنند و سپس این دسترسی را به دیگر مجرمان سایبری در Dark Web میفروشند.

حتی گروههای باجافزاری معروف که به دنبال دریافت میلیونها دلار باج هستند، از واسطههای موجود برای دسترسی به قربانیان استفاده میکنند.

ارزشمندترین اهداف یا سازمانها برای مهاجمان آنهایی هستند که حاضر به پرداخت باج میشوند، دسترسی این سازمانها چندین بار فروخته میشوند و چندین بار توسط مهاجمان مورد نفوذ قرار میگیرند.

یک شرکت امنیت سایبری پس از بررسی و تحلیل آگهیهای گروههای باجافزاری، فهرست معیارهایی را ارائه کرده است که گروههای مذکور در حملات بزرگ باجافزاری در سازمانها به دنبال آنها هستند.

محققان در این تحقیق، ۴۸ آگهی مربوط به تالار گفتگوی هکرها که در ماه ژوئیه ایجاد شده را مورد تحلیل قرار دادند که در همگی آنها مهاجمان به دنبال خرید اطلاعات دسترسی به شبکه بودند.

محققان اظهار میکنند که ۴۰ درصد از این آگهیها توسط افرادی که با گروهای باجافزاری کار میکنند، ایجاد شده است.

در این آگهیها، معیارهایی که مهاجمان باجافزاری جهت نفوذ به سازمانها به دنبال آن هستند نظیر کشوری که سازمان در آن مستقر است، حوزه فعالیت آن سازمان و میزان درآمد آنها بررسی شده است.

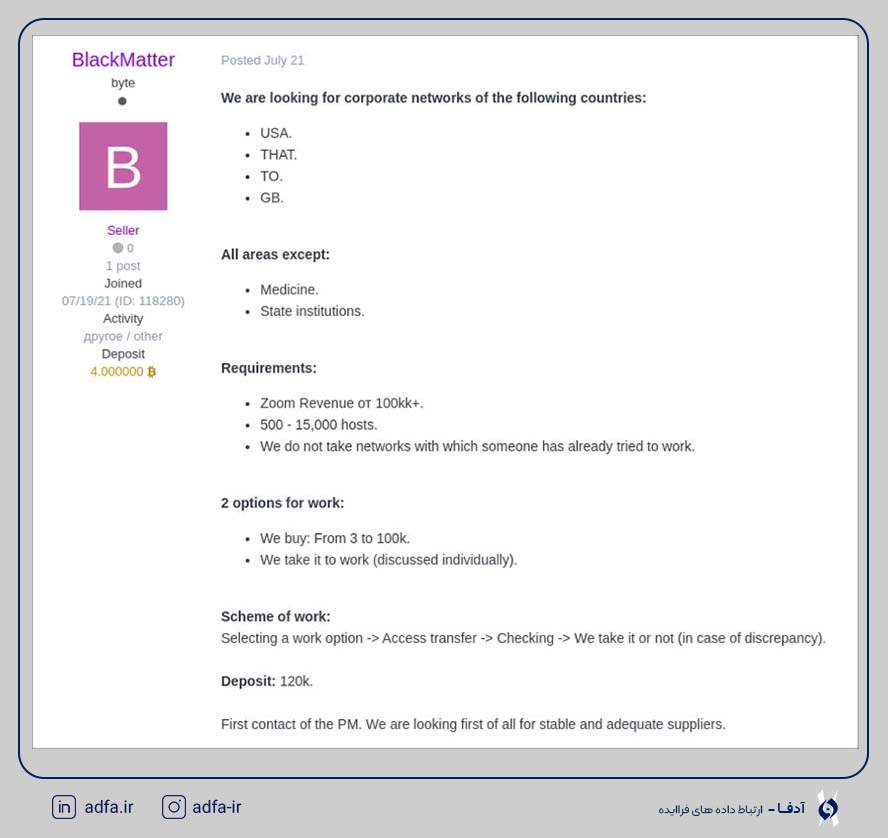

به عنوان مثال، در یکی از این آگهیهای مربوط به گروه باجافزاری BlackMatter، مهاجمان به طور خاص به دنبال اهدافی در ایالات متحده، کانادا، استرالیا و بریتانیا با درآمد ۱۰۰ میلیون دلار یا بیشتر هستند.

همانطور که در آگهی زیر نشان داده شده است، برای دسترسی با چنین مشخصاتی، آنها مایل به پرداخت ۳ هزار تا ۱۰۰ هزار دلار بودهاند.

محققان پس از تحلیل حدوداً ۲۰ آگهی که توسط مهاجمان گروههای باجافزاری مختلفی نوشته شده است، توانستند ویژگیهای سازمانهایی را که مهاجمان تمایل به نفوذ به آنها دارند را بدست آوردند.

این پارامترها عبارتند از:

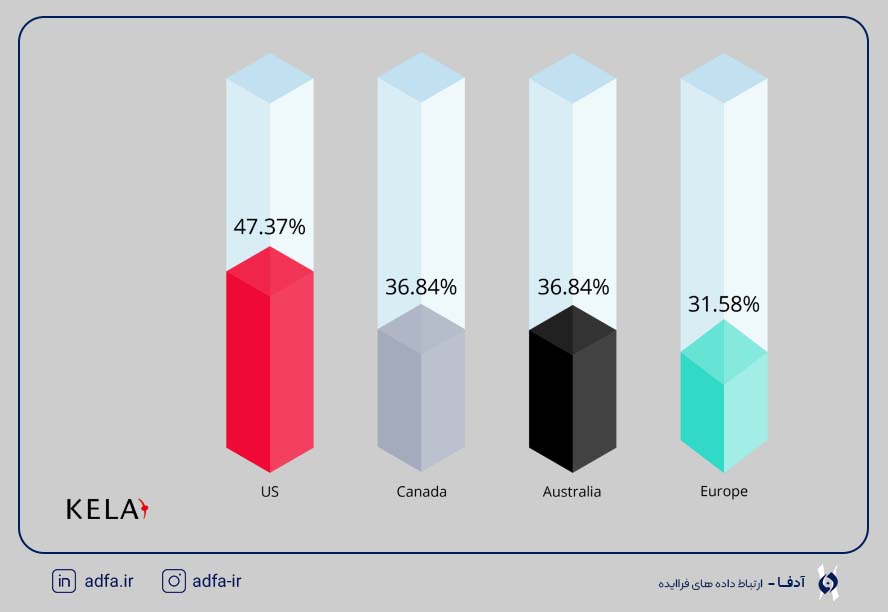

موقعیت جغرافیایی:

گروهای باجافزاری ترجیح میدهند قربانیانی از ایالات متحده، کانادا، استرالیا و اروپا را مورد حمله قرار دهند. در اکثر این درخواستها، گروههای باجافزاری، محل مورد نظر قربانیان را ذکر کرده بودند، ایالات متحده محبوبترین کشور بود و ۴۷ درصد از مهاجمان به آن اشاره کرده بودند.

سایر کشورهای اصلی عبارتند بودند از کانادا (۳۷ درصد)، استرالیا (۳۷ درصد)، کشورهای اروپایی (۳۱ درصد) و اکثر تبلیغات نیز به چندین کشور اشاره داشتند.

دلیل اصلی انتخاب و تمرکز بر چنین کشورهایی، این است که انتظار میرود ثروتمندترین سازمانها در بزرگترین و توسعهیافتهترین کشورها مستقر باشند.

درآمد:

محققان بیان میکنند که گروههای باجافزاری تمایل دارند که حداقل درآمد سازمانهای مورد هدف، ۱۰۰ میلیون دلار باشد.

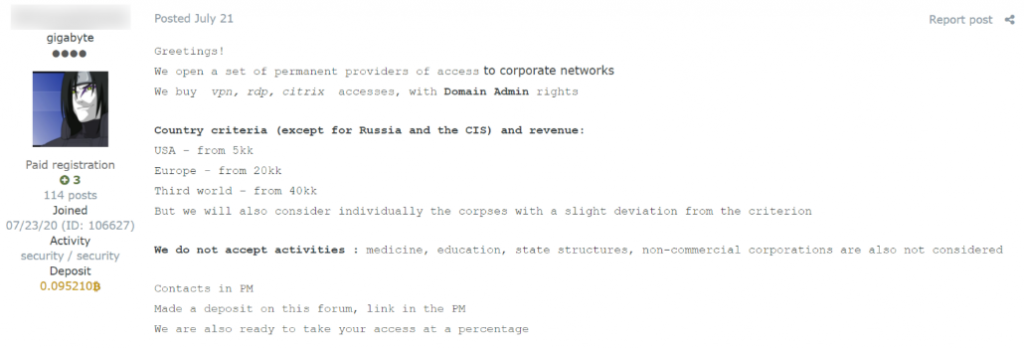

با این حال، این میزان درآمد میتواند بسته به کشور قربانی متفاوت باشد.

به عنوان مثال، یکی از مهاجمان چنین فرمولی را برای میزان درآمد در کشورهای مختلف شرح داده است. میزان درآمد قربانیان آمریکایی باید بیش از ۵ میلیون دلار، قربانیان اروپایی بیش از ۲۰ میلیون دلار و برای کشورهای جهان سوم بیش از ۴۰ میلیون دلار باشد.

فهرستسیاه سازمانها:

در حالی که برخی از مهاجمان ادعا میکنند از نفوذ به حوزه بهداشت و درمان اجتناب میکنند، اما در خصوص نفوذ به سایر حوزهها چندان سختگیر نیستند و اطلاعات آنها را مورد سرقت و رمزگذاری قرار میدهند.

با این حال، پس از حملات به خط لوله کولونیال، اداره پلیس واشنگتن و شرکت صنایع غذایی برزیلی به نام JBS، بسیاری از گروههای باجافزاری تصمیمگرفتند از نفوذ به بعضی حوزهها و سازمانهای خاص به دلیل حساسیت نهادهای قانونی اجتناب کنند.

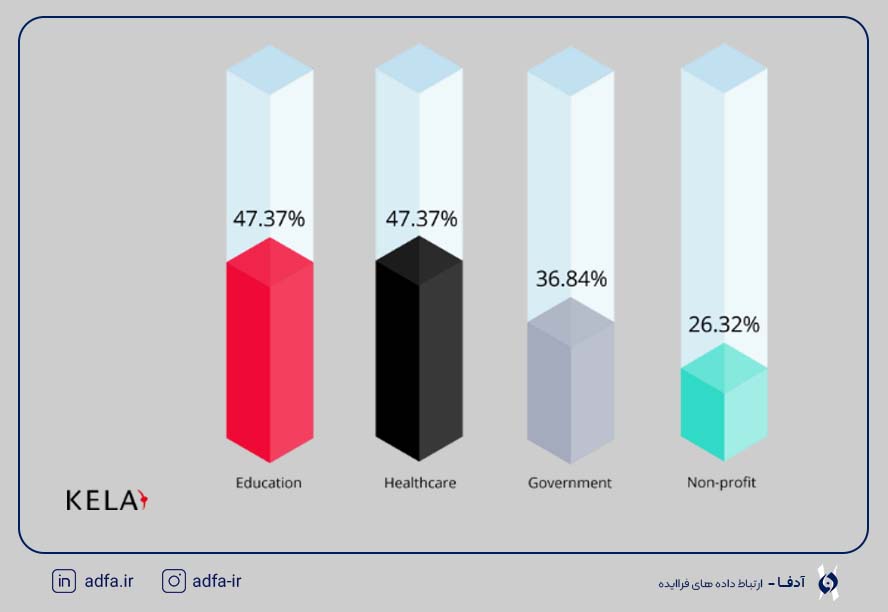

۴۷ درصد از مهاجمان باجافزاری از خرید دسترسی مربوط به سازمانهای حوزه بهداشت و درمان و آموزش خودداری کردند. ۳۷ درصد از نفوذ به بخشهای دولتی صرفنظر کردند و ۲۶ درصد نیز مدعی شدند که دسترسی به سازمانهای غیرانتفاعی را خریداری نمیکنند.

گرچه مهاجمان، از نفوذ به حوزه بهداشت و درمان یا سازمانهای غیرانتفاعی به احتمال زیاد به دلیل موازین اخلاقی صرفنظر کردهاند، اما دلیل اصلی آن ممکن است این واقعیت باشد که قربانیان بخش آموزش به سادگی نمیتوانند هزینه گزاف باج مطالبه شده را بپردازند. همچنین مهاجمان به منظور جلوگیری از توجه ناخواسته مجریان قانون، از هدف قرار دادن سازمانهای دولتی اجتناب میکنند.

بسیاری از باندهای باجافزاری مانند Dharma،وSTOP،وGlobe و نظایر آن کمتر نسبت به هدف قرار دادن این حوزهها حساس هستند و این حوزهها همچنان ممکن است توسط یک گروه باجافزاری مورد هدف قرار گیرند.

فهرست سیاه کشورها:

اکثر عملیات باجافزاری بزرگ، به طور خاص از حمله به سازمانهای مستقر در کشورهای مشترک المنافع اجتناب میکنند، زیرا آنها معتقدند اگر این کشورها را هدف قرار ندهند، مورد توجه مراجع قانونی آن کشورها نخواهند بود. کشورهای موجود در لیست سیاه شامل روسیه، اوکراین، مولداوی، بلاروس، قرقیزستان، قزاقستان، ارمنستان، تاجیکستان، ترکمنستان و ازبکستان هستند.

متأسفانه، حتی اگر سازمانی فاقد معیارهای فوق باشد، به این معنا نیست که آنها در امان هستند، بلکه همچنان ممکن است هدف حملات باجافزاری قرار گیرند.

علاوه بر این، اگرچه این مهاجمان به دنبال قربانیانی با این ویژگیها هستند، لزوماً به این معنی نیست که آنها به طور مستقل به شبکهای که فاقد چنین معیارهایی باشد، نفوذ نمیکنند. به نقل از Bleeping Computer، در حملاتی که ماههای اخیر مشاهده شده، گروههای باجافزاری نظیر DarkSide،وREvil،وBlackMatter و LockBit شرکتهای کوچکتری که پارامترهای مذکور را ندارند نیز هدف قرار داده و باجهای بسیار کمتری را مطالبه کردهاند.

مشروح این گزارش در لینک زیر قابل دریافت و مطالعه است:

https://ke-la.com/the-ideal-ransomware-victim-what-attackers-are-looking-for

با تشکر از گروه مهندسی شبکه

پاسخی بگذارید