ضعف امنیتی روز-صفر در کتابخانه Log4j .استرسی که پایان ندارد

اخیرا ضعف امنیتی کتابخانه Log4j باعث شده است استرس های زیادی به سازمان ها وارد شود.این مقاله را حتما بخوانید.

اخیراً محققان یک ضعف امنیتی روز-صفر را در کتابخانه Log4j کشف کردهاند که به مهاجمان اجازه میدهد تا اسکریپتهای مخرب را دانلود و اجرا نموده و امکان کنترل کامل و از راه دور سیستم را برای آنها فراهم میکند.

یک نمونه اثباتگر (Proof-of-Concept – به اختصار PoC) از ضعف امنیتی مذکور نیز که مربوط به کتابخانه مبتنی بر Javaو(Log4j) سرورهای آپاچی میباشد، در حال حاضر به صورت آنلاین منتشر و به اشتراک گذاشته شده است.

آسیبپذیری مذکور، حملاتی از نوع RCE (اجرای کد از راه دور) را برای مهاجمان فراهم میکند که کاربران خانگی و سازمانها را در معرض خطر قرار میدهد.

مطالعه بیشتر: اقدامات پیشگیرانه در برابر حملات باج افزاری

درباره ضعف امنیتی Log4j

Log4j توسط بنیاد نرمافزاری آپاچی (Apache Software Foundation) توسعه یافته است و به طور گسترده در برنامههای کاربردی سازمانی و سرویسهای ابری مورد استفاده قرار گرفته است.

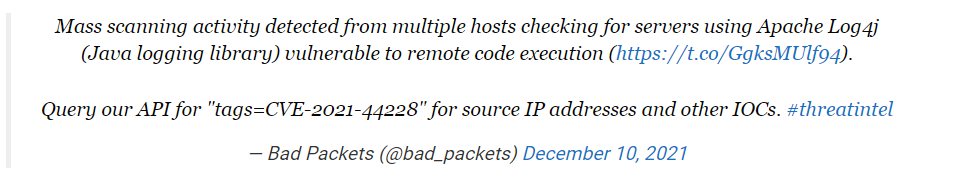

ضعف امنیتی موجود در این کتابخانه که اخیراً منتشر شده، Log4Shell یا LogJam نامیده شده و دارای شناسه CVE-2021-44228 میباشد.

درجه شدت آسیبپذیری مذکور ۱۰ از ۱۰ (بر طبق استاندارد CVSS) و با درجه اهمیت “حیاتی” (Critical) گزارش شده است.

باگ مذکور به مهاجمان اجازه میدهد تا اسکریپتها را روی سرورهای موردنظر دانلود و اجرا نموده و امکان کنترل کامل و از راه دور سیستم را برای مهاجمان در سیستمهای آسیبپذیر دارای Log4j 2.0-beta9 تا ۲/۱۴/۱ فراهم میکند.

لازم به ذکر است که سوءاستفاده از ضعف امنیتی مذکور نیازی به احراز هویت ندارد و برای اجرای آن نیازی به تخصص فنی سطح بالا نیست.

Log4j فقط یک کتابخانه در Java نیست، همانطور که در نشانی زیر به آن اشاره شده، این کتابخانه در بسیاری از سرویسها و سرورها تعبیه شده است.

بخش قابل توجهی از نرمافزارهای سازمانی، برنامههای تحت وب و محصولات اپل، آمازون، کلودفلر، توییتر، استیم، انواع مختلف سرورهای آپاچی و الستیک سرچ احتمالاً در برابر سوءاستفاده از این ضعف امنیتی و حملات RCE مبتنی بر آن، آسیبپذیر هستند.

https://github.com/YfryTchsGD/Log4jAttackSurface

سازمانها و شرکتهای امنیتی مختلف هشدار دادهاند که مهاجمان در حال تلاش برای پویش اینترنت، جستجوی اهداف آسیبپذیر و آلوده نمودن سرویسهای مختلف وب میباشند. تعداد کل پویشها با استفاده از Log4Shell در یک روز سه برابر افزایش یافته است.

در حالی که اکثر پویشها هدف خاصی ندارند، به نظر میرسد حدود ۲۰ درصد از تلاشها برای جستجوی سرویسهای آسیبپذیر Apache Solr هستند.

شرکت بیتدیفندر نیز در نشانی زیر با استناد به ترافیک ایجاد شده در سرویسهای Honeypot این شرکت و به دلیل سهولت بهرهبرداری و گستردگی کاربرد کتابخانه Log4j در سرورها و نرمافزارها هشدار داده که مهاجمان از آسیبپذیری و گستردگی کتابخانه اطلاع دارند و احتمالاً شاهد شروع کارزاری بسیار طولانی هستیم.

با این حال تخمین اثرات مخرب ضعف امنیتی Log4Shell بسیار دشوار است زیرا با توجه به پیشینه وصلهها (حتی برای آسیبپذیریهای با شدت بالا)، اعمال وصله در تمامی سیستمها، مستلزم صرف زمان بسیار زیادی است.

حتی با وجود اعمال وصلهها، معمولاً شاهد حملاتی هستیم که با سوءاستفاده از آسیبپذیریهای وصله شده دو یا سه ساله با موفقیت اجرا میشوند.

در ۳ آذر ۱۴۰۰، تیم امنیتی Alibaba Cloud در نشانی زیر رسماً آسیبپذیری مذکور را به شرکت آپاچی گزارش نمود. از آنجایی که برخی از توابع Apache Log4j2 دارای توابع تحلیلی بازگشتی هستند، مهاجمان میتوانند مستقیماً درخواستهای مخرب ایجاد نموده و از آسیبپذیری به صورت اجرای کد از راه دور سوءاستفاده کنند. بهرهبرداری از آسیبپذیری مذکور نیازی به پیکربندی خاصی ندارد. شرکت آپاچی نیز تایید نمود که ضعف امنیتی CVE-2021-4428 بر پیکربندیهای پیشفرض چندین بستر آپاچی از جمله Apache Struts2،وApache Solr،وApache Druid،وApache Flink و غیره تأثیر میگذارد.

https://www.cyberkendra.com/2021/12/worst-log4j-rce-zeroday-dropped-on.html

شرکت آپاچی نسخه Log4j 2.15.0 را برای ترمیم شدت آسیبپذیری CVE-2021-44228 منتشر کرده است.

همچنین میتوان شدت ضعف امنیتی مذکور را در نسخههای قبلی (۲.۱۰ به بعد) با تنظیم ویژگی سیستم “log4j2.formatMsgNoLookups” به گزینه “true” یا حذف کلاس JndiLookup از classpath کاهش داد.

شرکت آپاچی نیز از آنجایی که مهاجمان در حال جستجوی اهداف آسیبپذیر هستند، به راهبران امنیتی سازمانها توصیه میکند که در اسرع وقت با مراجعه به نشانی زیر توصیهنامه مربوطه را مطالعه و کتابخانه مذکور را به آخرین نسخه ارتقاء دهند.

https://logging.apache.org/log4j/2.x/security.html

https://logging.apache.org/log4j/2.x/download.html

لزوم بروزرسانی محصولات امنیتی مانند WAF/IDS برای جلوگیری و شناسایی حملات LOG4J با توجه به حساسیت و شدت خطر

با توجه به حساسیت و شدت خطر آسیبپذیری log4j در صورتی که از waf ،UTM یا IDS استفاده میکنید، حتما قواعد مرتبط با جلوگیری از این حمله را بروزرسانی کنید.

مرکز ماهر به تولیدکنندگان این گونه محصولات امنیتی داخلی هشدار لازم جهت اعمال قواعد مرتبط با جلوگیری و تشخیص این حملات را ارسال کرده است.

همچنین اگر از محصول خارجی از این نوع استفاده مینمایید، حتما بروزرسانیهای مرتبط امضاءهای این حمله را از شرکت مربوطه دریافت نمایید. در حال حاضر تعدادی زیادی مهاجم در حال اسکن و یافتن نقاط آسیبپذیر برای انجام حمله از طریق این اسیبپذیری هستند.

مطالعه بیشتر: اشتباهات رایج امنیتی در واحد فناوری اطلاعات

با تشکر از گروه مهندسی شبکه و مرکز مدیریت راهبردی افتای ریاست جمهوری